900+ Kunden vertrauen der besten Software für

Informationssicherheit, Business Continuity und Datenschutz.

Ihr zentrales Nervensystem für Informationssicherheit

Organisationsweite Modellierung von Prozessen und Strukturen, sowie Asset- und Risikomanagement.

Automatisierte Vererbung des Schutzbedarfs für

konsistente Sicherheitsniveaus.

Erstellung und Pflege von Überprüfungsplänen

und Kontrollkatalogen.

Systematisches Incident-Management zur lückenlosen Nachverfolgung von Sicherheitsvorfällen.

Reporting und Zielverfolgung mit KPIs zur Überwachung der Informationssicherheitsleistung.

Modernes und effizientes Informationssicherheitsmanagement

Ein Werkzeug sollte Ihnen Arbeit abnehmen, nicht machen.

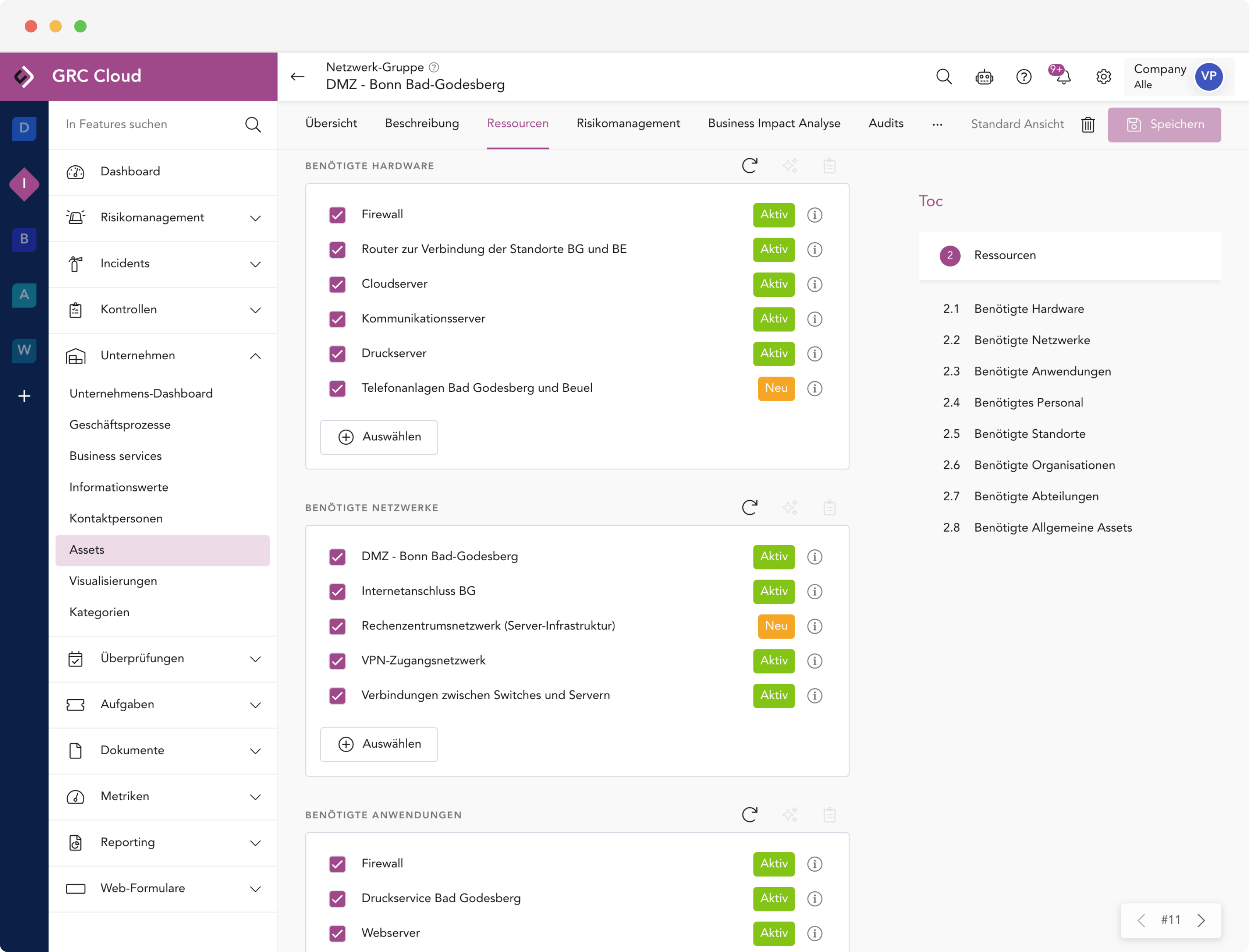

Ganzheitliches Asset- & Risikomanagement

Erfassen Sie alle Ihre Assets zentral und bestimmen Sie deren Schutzbedarf visuell. Unsere anpassbaren Bewertungsmatrizen ermöglichen eine nachvollziehbare und ganzheitliche Risikobewertung, die genau zu Ihrer Methodik passt.

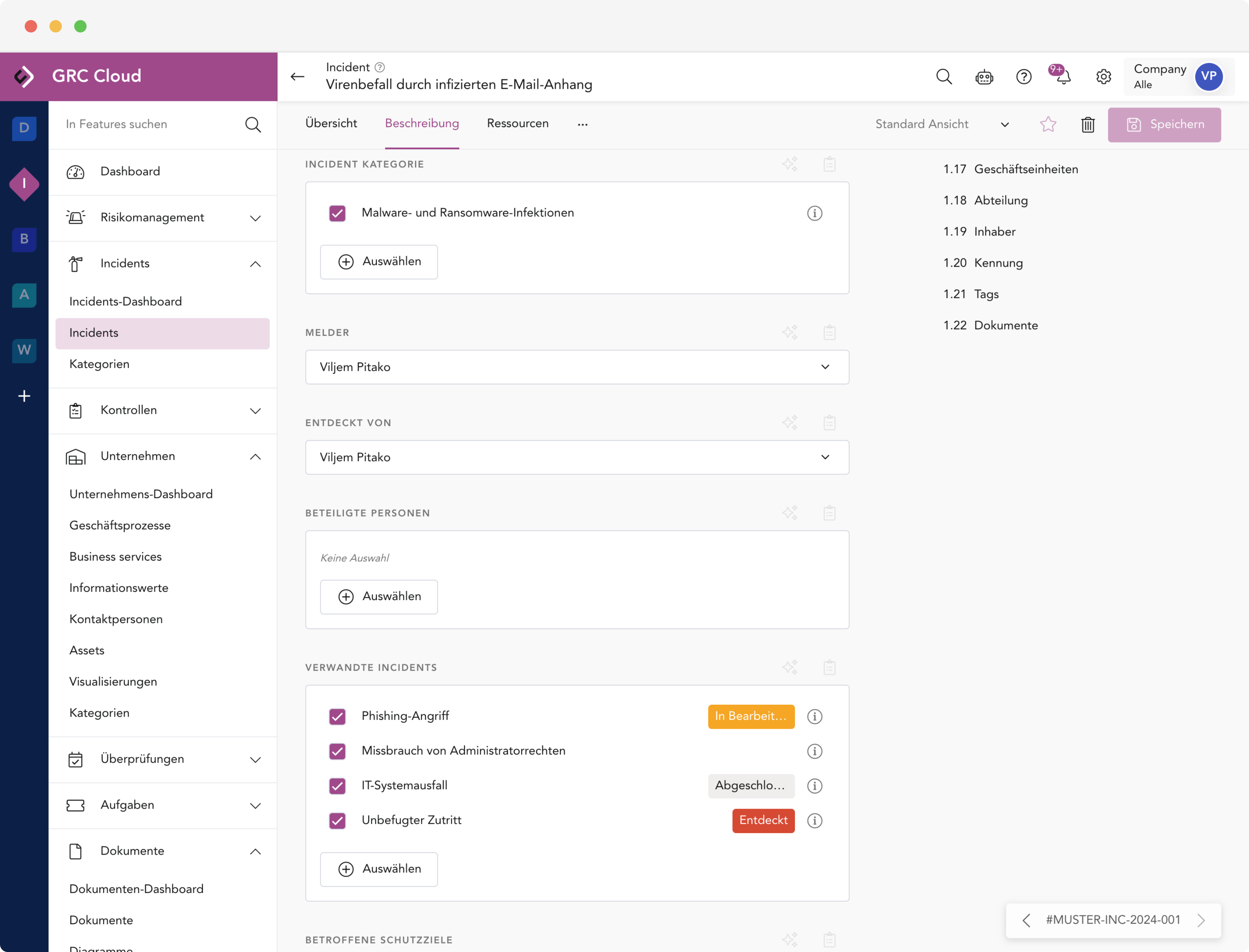

Strukturiertes Vorfallmanagement

Wenn ein Sicherheitsvorfall eintritt, zählt jede Minute. Mit unseren klaren Workflows weisen Sie Aufgaben zu, verfolgen den Status in Echtzeit und dokumentieren alle Schritte revisionssicher. So behalten Sie immer die Kontrolle.

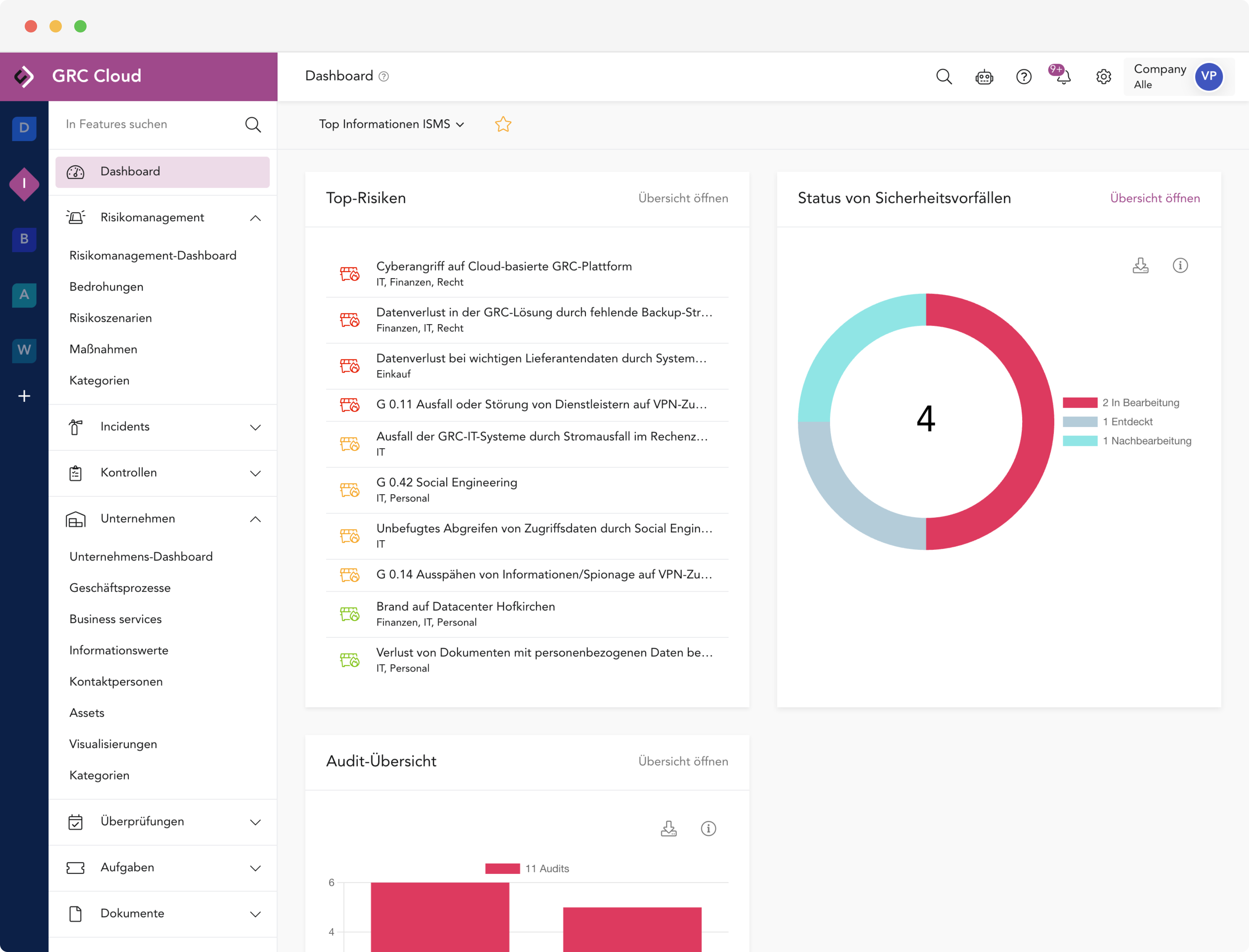

Aussagekräftige Dashboards & Reports

Erhalten Sie auf einen Blick eine Echtzeit-Ansicht Ihrer aktuellen Risikolage. Erstellen Sie auf Knopfdruck Berichte für die Geschäftsführung oder Auditoren und weisen Sie die Wirksamkeit Ihres ISMS jederzeit nach.

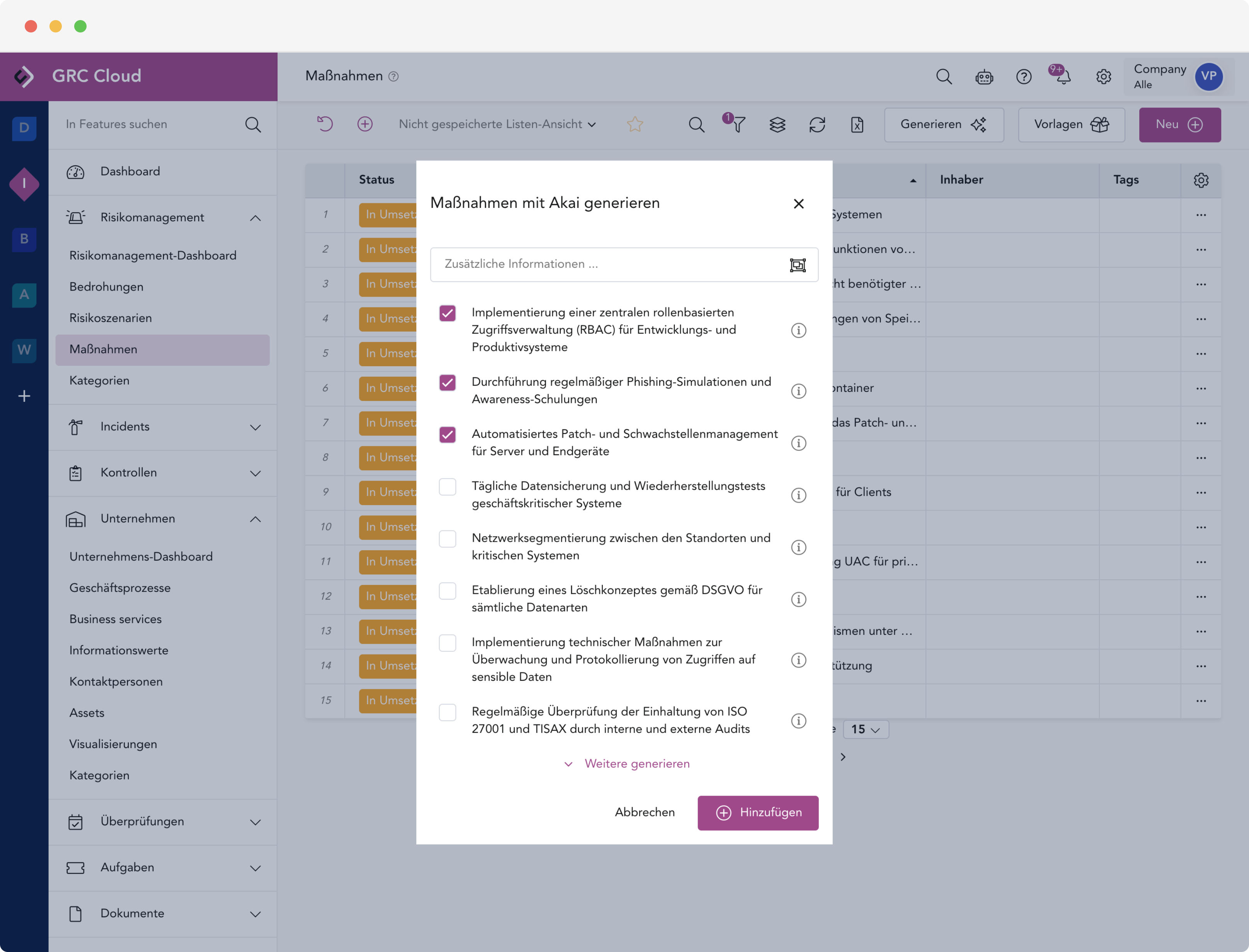

Smart Content AI

Nutzen Sie KI-generierte Vorlagen, lassen Sie sich Datensätze logisch verknüpfen und reviewen Sie dann das Ergebnis. Damit sparen Sie sich bis zu 80% an Zeit.

Unterstützte Informationssicherheits-Frameworks & Standards

ISO 27001

ISO 27019

ISO 27701

ISO 22301

EU NIS-2

BSI 200-1

BSI 200-2

BSI 200-3

BSI 200-4

ITGS Kompendium

BSI C5

VDA ISA

B3S Gesundheit

B3S Energie

PCI DSS

...und viele mehr! Weitere Kataloge jederzeit auf Anfrage.

Perfekte Synergien

Unsere Module sind keine Insellösungen. Sie teilen sich eine zentrale Datenbasis und ermöglichen es, einmal eingegebene Daten wie Geschäftsprozesse, Assets, TOMs uvm. in den anderen Modulen zu verwenden.

. Das vermeidet Doppelarbeit und schafft eine ganzheitliche Sicht auf Ihre Unternehmensresilienz.

98% unserer Kunden verlängern Ihre Lizenzen.

Theresa Steinmetz

Informationssicherheits-Risikomanagerin

Unser wichtigstes Gut sind Daten. Diese müssen geschützt werden.Durch die GRC Cloud verzeichnet sich im Vergleich mit der alten Excel-Lösung eine immense Zeitersparnis. Ich würde diese mit etwa 60 Prozent beziffern. Bei der Usability sind es sogar 100 Prozent.

Marco van Schoonderwaldt

Experte Info-Sec. Management

Die Wahl fiel auf die AKARION GRC Cloud – eine Entscheidung, die nicht nur den aktuellen Bedarf abdeckt, sondern auch die wachsenden Anforderungen der Zukunft begleitet, insbesondere im Hinblick auf die Accessibility.

Christian Bockrath

Informationssicherheits-beauftragter

Endlich habe ich eine Software entdeckt, das es mir ermöglicht, Risikoanalysen umfassend durchzuführen und dabei sowohl die Informationssicherheit als auch den Datenschutz zu berücksichtigen. Die daraus resultierenden Synergieeffekte lassen sich optimal nutzen.

Beatrice Dietrichsteiner

CISO and Project Success Manager

Die AKARION GRC Cloud hilft uns schnell und einfach Geschäftsprozesse abzubilden, den Schutzbedarf zu bestimmen. Ergänzt durch clevere Funktionalitäten, die auch die Business Continuity stärken, können SLA/OLA Untererfüllungen identifiziert werden. Gerade die Workflows sind für uns unverzichtbar geworden.

Andreas Bögemann

Geschäftsführer

Durch die automatischen Überprüfungspläne können systematische sowie regelmäßige Überprüfungen abgehalten werden. Alle wichtigen Informationen werden hierbei automatisch, klar und übersichtlich im Dashboard des ISMS-Moduls dargestellt. Dies reduziert unseren Aufwand gegenüber einer manuellen Überprüfung ungemein!

Daniel Holzer

Geschäftsführer

Als führender EDV-Anbieter der oberösterreichischen Gemeinden benötigen wir eine Lösung, die praxisnah und intuitiv ist, um die komplexen Strukturen der öffentlichen Verwaltung abzubilden. Die AKARION GRC Cloud hilft uns dabei, die Dokumentation unserer Gemeinden aktuell zu halten und jährliche Audits effizient durchzuführen.

Alexander Dressler

Data Protection Manager

Unser wichtigstes Gut sind Daten. Diese müssen geschützt werden.Durch die GRC Cloud verzeichnet sich im Vergleich mit der alten Excel-Lösung eine immense Zeitersparnis. Ich würde diese mit etwa 60 Prozent beziffern. Bei der Usabilität sind es sogar 100 Prozent

FAQ Information Security Modul

-

Was ist das Ziel des Akarion GRC Cloud Moduls „Information Security“?

Das Hauptziel unserer Software ist es, maximale Effizienz im gesamten ISMS-Lebenszyklus zu gewährleisten. Das Modul hilft Ihnen, Informationssicherheits-Risiken effektiv zu steuern, Angriffe abzuwehren und Ihre Organisation erfolgreich durch Audits zu führen. Unser Tool bietet eine Informationssicherheit, die flexibel mit Ihrem Unternehmen wächst.

-

Welche Kernfunktionen bietet das Information Security Modul?

Das Modul unterstützt alle zentralen Prozesse eines Information Security Management Systems (ISMS):

-

Asset- und Risikomanagement: Organisationsweite Modellierung von Prozessen und Strukturen sowie umfassendes Asset- und Risikomanagement.

-

Schutzbedarfsbewertung: Es verfügt über eine automatisierte Schutzbedarfsvererbung, um konsistente Sicherheitsniveaus über alle Assets hinweg zu gewährleisten.

-

Kontroll- und Maßnahmenmanagement: Sie können Überprüfungspläne und Kontrollkataloge erstellen und pflegen.

-

Incident Management: Es bietet ein systematisches Incident-Management zur lückenlosen Nachverfolgung von Sicherheitsvorfällen.

-

Reporting: Die Informationssicherheitsleistung kann über Reporting und Zielverfolgung mit KPIs überwacht werden.

-

-

Wie unterstützt die GRC Cloud die tägliche Arbeit der Mitarbeiter und was ist mit der Akzeptanz der Lösung?

Die Akzeptanz bei den Anwendern ist uns sehr wichtig. Wir legen Wert auf eine hochmoderne UI (User Interface) und beste Benutzbarkeit. Im Gegensatz zu starren, komplexen Tools bietet die GRC Cloud:

-

Intuitive Workflows: Aufgaben-, Projekt- und Workflow-Management sorgen dafür, dass Maßnahmen und Kontrollen einfach zugewiesen und nachverfolgt werden können.

-

Mehrsprachigkeit: Die Plattform unterstützt automatische Übersetzungen (Multilanguage), was die globale Implementierung von NIS-2-Anforderungen und die Zusammenarbeit in internationalen Teams erheblich vereinfacht.

-

Zentrale Übersicht: Personalisierbare Dashboards und Reports liefern jedem Nutzer, vom CISO bis zum Fachbereichsverantwortlichen, die Informationen, die er benötigt – ohne Excel-Chaos.

-

-

Welche gängigen Sicherheitsstandards und Frameworks werden unterstützt?

Die Akarion GRC Cloud ist ist eine ISMS Software, die darauf ausgelegt ist, eine Vielzahl internationaler und nationaler Standards zu unterstützen. Dazu gehören:

-

ISO 27001

-

BSI IT-Grundschutz (BSI 200-2, 200-3, 200-4, ITGS Kompendium, BSI C5)

-

NIS 2

-

ISO 27019, ISO 27701, ISO 22301

-

Sektor-spezifische Standards wie VDA ISA, PCI DSS, B3S Gesundheit/Energie

-

-

Ist das Information Security Modul eine Stand-alone-Lösung?

Nein, das Modul ist ein integraler Bestandteil der Akarion GRC Cloud, der SaaS-Plattform für integriertes Governance-, Risk- und Compliance-Management. Die Plattform vereint ISMS, DSMS (Datenschutz) und BCMS (Business Continuity). Durch die zentrale Datenhaltung müssen Sie Prozesse, Assets und Organisationseinheiten nur einmal erfassen und können diese in allen relevanten Modulen nutzen. Dies eliminiert Datenredundanzen und sorgt für maximale Effizienz.

-

Warum Software für Informationssicherheit?

Eine spezielle Software wie die Akarion GRC Cloud zentralisiert und automatisiert das Management der Informationssicherheit. Sie bietet eine einheitliche Plattform für Richtlinien, Risikobewertungen, Schulungen und die Verwaltung von Maßnahmen. Dies reduziert den manuellen Aufwand, sorgt für Nachweisbarkeit und verbessert die Effizienz der Sicherheitsstrategie.

-

Warum scheitern manuelle ISMS-Ansätze (Excel/Fileserver) oft langfristig?

Der Start mit Excel wirkt einfach, aber die Komplexität wächst exponentiell:

- Fehlende Verknüpfung: Wenn ein Server (Asset) ausfällt, zeigt Excel nicht automatisch, welche Geschäftsprozesse betroffen sind und welche NIS-2-Meldepflicht ausgelöst wird.

- "Stille Post" bei Nachweisen: Vor Audits müssen hunderte Screenshots und Dokumente per E-Mail von Fachabteilungen eingeholt werden. Das ist fehleranfällig und enorm zeitaufwendig.

- Keine Historisierung: Excel zeigt nur den Ist-Zustand. Ein Auditor fragt jedoch: "Zeigen Sie mir, wie sich dieses Risiko in den letzten 12 Monaten entwickelt hat." – das ist manuell kaum leistbar.

-

Warum Software für Informationssicherheits-Managementsysteme?

ISMS-Software strukturiert die komplexen Anforderungen eines ISMS (wie die ISO 27001 oder BSI Grundschutz). Ihre Lösung zentralisiert alle Dokumente, automatisiert die Risikoanalyse und das Maßnahmen-Tracking und gewährleistet, dass Sie jederzeit Audit-konform sind.

-

Wie bildet die AKARION GRC Cloud ein "Integriertes Managementsystem" ab?

Die Stärke der AKARION GRC Cloud liegt in der Vernetzung von Daten, um Redundanzen zu vermeiden:

- Multi-Compliance-Mapping: Sie führen eine Maßnahme ein (z.B. "Zwei-Faktor-Authentifizierung"). Die Software verknüpft diesen einen Nachweis automatisch mit den Anforderungen aus ISO 27001 (A.8.5), BSI Grundschutz (ORP.4.A8) und NIS 2. Einmal arbeiten, mehrfach profitieren.

- Zentrales Asset-Inventar: Alle Assets (Server, Anwendungen, Dienstleister, Prozesse) werden einmal zentral erfasst und dienen als Basis für Risikoanalysen, Business Continuity Management (BCM) und Datenschutz.

- Revisionssichere Workflows: Jede Genehmigung eines Risikos, jede Kenntnisnahme einer Richtlinie und jeder Abschluss einer Kontrollaufgabe wird mit Zeitstempel und Benutzer unveränderbar protokolliert.

-

Wie ist ein ISMS aufgebaut?

Ein ISMS ist typischerweise nach dem PDCA-Zyklus (Plan-Do-Check-Act) aufgebaut:

- Plan (Planen): Festlegen der Richtlinien und Ziele.

- Do (Umsetzen): Implementierung der Maßnahmen.

- Check (Überprüfen): Überwachung der Wirksamkeit und Audit.

- Act (Verbessern): Kontinuierliche Optimierung.

Eine Plattform, alle Lösungen

Ergänzen Sie das Informationssicherheits-Modul um die Module für BCM, Datenschutz und Audit. So einfach war der Weg zu einem integrierten Management System noch nie.

Häufige Fragen zu ISO 27001, BSI Grundschutz und NIS-2

-

Was ist die ISO 27001?

Die ISO/IEC 27001 ist eine weltweit anerkannte Norm, die Anforderungen für ein ISMS festlegt. Sie gibt Unternehmen einen Rahmen an die Hand, um Informationen systematisch zu managen und zu schützen, und beinhaltet einen Katalog empfohlener Sicherheitsmaßnahmen.

-

Welche Unternehmen betrifft die ISO 27001?

Die ISO 27001 ist branchenunabhängig und kann von jeder Organisation angewendet werden, die den Schutz ihrer Informationen nachweisen möchte. Sie ist besonders relevant für Unternehmen, die hohe Compliance-Anforderungen erfüllen müssen (z.B. IT-Dienstleister, Finanzwesen).

-

Warum Software für die Umsetzung der ISO 27001?

Die Umsetzung der ISO 27001 ist sehr dokumenten- und prozessintensiv. Software, wie unsere Akarion GRC Cloud unterstützt Sie, indem sie die geforderten Dokumente bereitstellt, die Risikobewertung vereinfacht und alle Nachweise für die Einhaltung der Norm zentralisiert und strukturiert verwaltet.

-

Wie kann ein Unternehmen nach ISO 27001 zertifiziert werden?

Die Zertifizierung erfolgt in der Regel in diesen Schritten:

- Planung und Aufbau des ISMS (mit Unterstützung einer Software).

- Implementierung der notwendigen Maßnahmen.

- Internes Audit zur Überprüfung der Wirksamkeit.

- Externes Audit durch eine akkreditierte Zertifizierungsstelle (oft in zwei Phasen: Stage 1 und Stage 2).

-

Wie hilft mir eine Software beim ISO 27001 Audit?

Ihre Software sorgt dafür, dass alle Richtlinien, Protokolle, Risikoanalysen und Nachweise (z.B. durchgeführte Schulungen und umgesetzte Maßnahmen) vollständig, aktuell und leicht zugänglich sind. Dies verkürzt die Audit-Vorbereitung erheblich und ermöglicht dem Auditor einen schnellen Einblick in die Einhaltung der Norm.

-

Was ist BSI Grundschutz?

Der BSI Grundschutz ist eine vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelte Methodik, um ein angemessenes und sicheres Schutzniveau für die IT und Informationen von Organisationen zu erreichen. Er basiert auf Bausteinen mit konkreten Sicherheitsanforderungen.

-

Was sind die Schutzziele im BSI Grundschutz?

Die drei Kern-Schutzziele sind identisch mit denen der ISO 27001: Vertraulichkeit (Schutz vor unbefugter Kenntnisnahme), Integrität (Schutz vor unbefugter Veränderung) und Verfügbarkeit (Sicherstellung der Funktionsfähigkeit).

-

Was ist der Unterschied zwischen BSI Grundschutz und ISO 27001?

Merkmal

ISO 27001

BSI Grundschutz

Ansatz

Risikobasiert (Unternehmen entscheidet, welche Maßnahmen es umsetzt, basierend auf der Risikoanalyse).

Standardisiert (Gibt konkrete, umfassende Maßnahmenkataloge vor, die "Grundschutzniveau" definieren).

Fokus

Internationaler Standard, Management-System.

Deutscher Standard, sehr detaillierte technische und organisatorische Bausteine.

Zertifizierung

ISO 27001 Zertifikat (weltweit anerkannt).

BSI Grundschutz-Zertifikat (primär in Deutschland relevant).

-

Wie unterstützt die Akarion GRC Cloud mein Unternehmen bei der Umsetzung der NIS-2-Richtlinie?

Die Akarion GRC Cloud ist eine integrierte GRC-Software, die speziell darauf ausgelegt ist, die holistischen Anforderungen von NIS 2 zu erfüllen. Das Information Security Modul bildet dabei die zentrale Grundlage. Wir helfen Ihnen, von der Risikoanalyse über das Incident-Reporting bis hin zur Audit-Vorbereitung alle Pflichten effizient und auditfähig zu dokumentieren. Wir bieten zudem NIS 2 als unterstütztes Framework an, sodass Sie Controls direkt auf die Anforderungen der Richtlinie mappen können.

-

Welche spezifischen NIS-2-Anforderungen werden in der Plattform abgedeckt?

Die Plattform deckt die wichtigsten Kernbereiche ab, die NIS 2 von Ihnen verlangt:

-

Risikomanagement: Sie können Cyber-Risiken identifizieren, bewerten und Maßnahmen zur Risikominderung festlegen und überwachen.

-

Incident Management: Das Modul ermöglicht die systematische Erfassung, Bearbeitung und lückenlose Dokumentation von Sicherheitsvorfällen (Incidents), inklusive Fristen-Monitoring, was für die Meldepflichten von NIS 2 essenziell ist.

-

Business Continuity & Krisenmanagement: Durch die enge Verzahnung mit dem Business Continuity Modul können Sie Notfallpläne und Wiederherstellungsstrategien (Recovery) entwickeln und dokumentieren.

-

Lieferketten-Sicherheit: Sie können Risiken im Zusammenhang mit Lieferanten und Dienstleistern (Supply Chain Risk Management) über die integrierten Funktionen verwalten.

-

-

Was ist der größte Effizienzvorteil der GRC Cloud im Vergleich zu Insellösungen bei NIS-2?

Der größte Vorteil liegt in der Integration und der Vermeidung von Redundanzen.

-

Einmalige Datenpflege: Prozesse, IT-Assets und Organisationseinheiten werden nur einmal zentral erfasst und können dann in allen relevanten Modulen (Informationssicherheit, Datenschutz, Business Continuity) referenziert werden.

-

Smart Content AI: Unsere KI unterstützt bei der Erzeugung von kontextsensitiven Inhalten wie Bedrohungs- und Risikoszenarien, was die Erstellung und Pflege Ihres NIS-2-konformen ISMS signifikant beschleunigt.

-

Mandantenfähigkeit: Für große Organisationen oder Konzerne mit mehreren Gesellschaften können Sie dank der Mandantenfähigkeit die Governance-Anforderungen Top-Down (Vererbung von Standards) und Bottom-Up (konsolidiertes Reporting) effizient steuern.

-

-

Was bedeutet die "Mandantenfähigkeit mit Vererbung" der GRC Cloud für große Unternehmen, die NIS-2-konform sein müssen?

Die Mandantenfähigkeit ist ein entscheidender Vorteil für Konzerne, Unternehmensgruppen oder Organisationen mit vielen Standorten. Sie erlaubt ein effizientes Top-Down- und Bottom-Up-Management der Compliance:

-

Top-Down: Sie können zentrale Richtlinien, Kontrollkataloge (wie NIS-2-Anforderungen) oder Vorlagen-Mandanten definieren und diese auf alle Tochtergesellschaften oder Geschäftseinheiten vererben. Das spart enormen Aufwand bei der Standardisierung.

-

Bottom-Up: Gleichzeitig können Sie die Compliance-Daten aller Mandanten konsolidiert auf Konzernebene reporten und die Gesamtleistung im Hinblick auf NIS 2 und Informationssicherheit transparent überwachen.

-

-

Kann die GRC Cloud mit meinen bestehenden IT-Systemen kommunizieren, um z. B. Asset-Daten für NIS-2 zu synchronisieren?

Ja, das ist eine Kernfunktion der Plattform. Unsere Konnektoren ermöglichen eine nahtlose Integration in Ihre bestehende Systemlandschaft (z. B. CMDBs, HR-Systeme, Incident-Management-Tools wie Jira oder ServiceNow). Dies gewährleistet:

-

Einheitliche Datenbasis: Schluss mit manueller, fehleranfälliger Datenübertragung.

-

Echtzeit-Aktualität: Ihre Asset-Datenbank, die für die NIS-2-Risikoanalyse fundamental ist, ist stets aktuell und zuverlässig.

-

Effizienz: Kritische Informationen (wie die Inventarisierung schutzwürdiger Assets) werden nur einmal erfasst und stehen automatisch für alle GRC-Bereiche (ISMS, Datenschutz, BCMS) zur Verfügung.

-